Der aktuelle Lagebericht zur IT-Sicherheit in Deutschland[1] wurde vor kurzem vom BSI (Bundesamt für Sicherheit und Informationstechnik) veröffentlicht und enthält neben der Gefährdungslage auch Lösungen und Angebote für verschiedene Zielgruppen wie „Wirtschaft/Kritische Infrastrukturen“ oder „Gesellschaft/Bürger“. In diesem Beitrag fassen wir Ihnen die wichtigsten Punkte in Bezug auf die IT-Sicherheit für Produktions- und Fertigungsunternehmen zusammen.

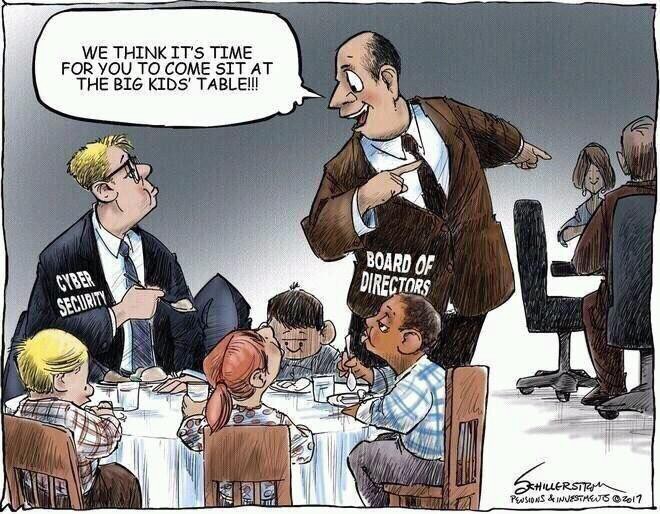

Bild: Roger Schillerstrom

Ein Gesamtbild der aktuellen Bedrohungen und deren Kritikalität auf dem Shopfloor ergibt sich nur durch eine ganzheitliche Betrachtung, da letztlich alle beteiligten Personen sowohl in der Entwicklung wie auch dem täglichen Betrieb für die IT-Sicherheit mit verantwortlich sind.

Grundsätzlich lässt sich erkennen, dass die Angriffe insgesamt zurückgehen, jedoch immer gezielter, effizienter und damit trotz allem gefährlicher werden. Dank frei verfügbarer Tools werden APT-Angriffe (Advanced Persistent Threat), welche ursprünglich nur einem geringen Teilnehmerkreis mit sehr hohen Fachkenntnissen vorbehalten war, immer einfacher. Der Aufwand für solche Angriffe kann damit deutlich reduziert und dadurch auch die Qualität der Angriffe gesteigert werden. Zum großen Nachteil des Betreibers einer IT-Infrastruktur ist die Cyber-Sicherheit asymmetrisch. Während ein Angreifer nur eine Schwachstelle finden muss, muss der Betreiber alle Angriffsvektoren absichern.

Das am häufigsten genutzte Einfallstor in Unternehmen ist und bleibt die E-Mail. Anhänge werden dabei immer seltener verwendet, da diese automatisiert durch SPAM-Filter oder andere Methodiken erkannt und geblockt werden können. Stattdessen entsteht eine hohe Eigendynamik was die Weiterentwicklung von gezielten Social Engineering Angriffen angeht.

Das bekannteste und vom BSI mit als gefährlichstes Mittel eingestufte ist derzeit die Schadsoftware Emotet[2], welche Mails und Kontakte mitliest, auswertet und so gezielte Informationen mit nachzuladender Schadsoftware verteilt. Ist das Problem erst einmal im Haus, kann es sich gegebenenfalls lateral in andere Netze, wie z.B. das Produktionsnetz, verbreiten[3]. Gelegentlich spricht man hier auch von Spillover-Effekten (überschwappen) welche dazu führen, dass Daten und Programme auf ungewollte Weise Netzsegmente verlassen und in anderen Bereichen wieder auftauchen.

Betroffen von der so eingebrachten Malware sind meistens vor allem nicht gepatchte Systeme indem deren, bereits öffentlich bekannte, Schwachstellen ausgenutzt werden. Gerade im Shopfloor werden Systeme, wenn überhaupt, nur wenige Male im Jahr gepatcht. Die Systeme sollten im Idealfall ständig ausgelastet sein, geplante und vor allem ungeplante Unterbrechungen müssen so gering wie möglich gehalten werden. Nicht zuletzt erlauben viele Hersteller das Verändern des ausgelieferten Systems durch Einbringen neuer Softwarestände gar nicht bzw. drohen mit dem Gewährleistungsverlust.

Die vom BSI angedachte Herangehensweise, die Hersteller zur Auslieferung von sicheren Produkten zu verpflichten ist zwar ein richtiger und wichtiger Ansatz, aber was ist mit dem Rest des Gewährleistungszeitraums? Muss ein Hersteller die Sicherheit seines Systems während der gesamten Support Zeit sicherstellen? Dies bietet einerseits das Potential für neue Supportmodelle wirft aber auch neue Fragen und Herausforderungen für die Maschinen- und Anlagenbauer auf. Wie kann z.B. ein solcher Service zentral getestet und weltweit erbracht werden? Wie geht man mit Abhängigkeit zu Fremdsystemen um? Wenn ein Hersteller auf Microsoft Betriebssysteme setzte, kann er unter diesen Voraussetzungen keine Gewährleistung mehr für einen Zeitraum länger als zwei Jahre geben, da mutmaßlich weder ihm noch Microsoft selbst zum aktuellen Zeitpunkt bekannt sein dürfte, was das nächst LTSC-Release mit sich bringen wird. Diese Herausforderungen dürften neu entstehende Projekte, wie z.B. ELISA (Enabling Linux In Safety Applications)[4], noch zusätzlich begünstigen, da hier Unternehmen aus dem betroffenen Umfeld selbst forschend und steuernd mit eingreifen können.

In kritischen Infrastrukturen (KRITIS)[5] kann dies aktuell allerdings auch bedeuten, dass teilweiße alte Technik in Leitsystemen gemäß den gesetzlichen Anforderungen durch die BSI-Kritisverordnung (BSI-KritisV) ausgetauscht werden muss, um eine Absicherung nach dem „Stand der Technik“[6] gewährleisten zu können.

Ein Allheilmittel für IT-Sicherheit gibt es nicht. Schwachstellen für alte Bedrohungen werden geschlossen und neue Bedrohungen werden entstehen. Egal ob Sie Ihr Netzwerk segmentieren, Schnittstellen schließen oder mehrstufige Malware-Scanner einsetzen, findige Köpfe werde immer wieder neue Wege finden, um an die gewünschten Daten zu kommen oder um diese zu manipulieren bzw. ganz zu zerstören. Um einen möglichst stabilen Zustand aufrechtzuerhalten hilft es Unternehmen nur regelmäßig die neuen Bedrohungen zu analysieren, Schwachstellen zu (er-)kennen, Risiken gegebenenfalls neu zu bewerten und Gegenmaßnahmen einzuleiten. Die besten Chancen hat, wer proaktiv Maßnahmen einheitlich umsetzt und notfalls auch zeitnah reagieren kann. Sei es im schlimmsten aller Fälle mit der Wiederherstellung eines aktuellen Backups.

[2] https://www.bsi.bund.de/DE/Presse/Pressemitteilungen/Presse2019/Emotet-Warnung_230919.html

[3] https://www.bsi-fuer-buerger.de/BSIFB/DE/Service/Aktuell/Informationen/Artikel/emotet.html

[5] https://www.kritis.bund.de/SubSites/Kritis/DE/Home/home_node.html

Möchten Sie mehr erfahren? Zögern Sie nicht uns zu kontaktieren, wir helfen Ihnen gerne weiter.

Hier erfahren Sie mehr über unser Unternehmen und unsere Expertise als Pionier und Marktführer.