Genau wie im letzten Jahr möchten wir auch in diesem Jahr wieder näher auf den aktuellen Lagebericht zur IT-Sicherheit in Deutschland [1] vom Bundesamt für Sicherheit und Informationstechnik (BSI) eingehen und haben die wichtigsten Auswirkungen auf das industrielle Umfeld für Sie zusammengefasst.

Erhebungszeitraum 06.2019 – 05.2020

Zu Beginn der Corona Krise im Zeitraum März bis Mai 2020 gab es einen leichten Rückgang der Schadsoftware Angriffe, was den Eindruck erwecken könnte, die Schadsoftware Hersteller hätten ebenfalls einen Pause aufgrund eines Lockdowns erlebt. Vielleicht haben sie aber auch nur die Zeit genutzt, um danach verstärkt zuschlagen zu können. Laut Arne Schönbohm (Livestream der Pressekonferenz) gab es nach Mai 2020 wohl wieder einen deutlichen Anstieg der Schadsoftware Angriffe, was sich im Bericht 2021 genauer zeigen wird.

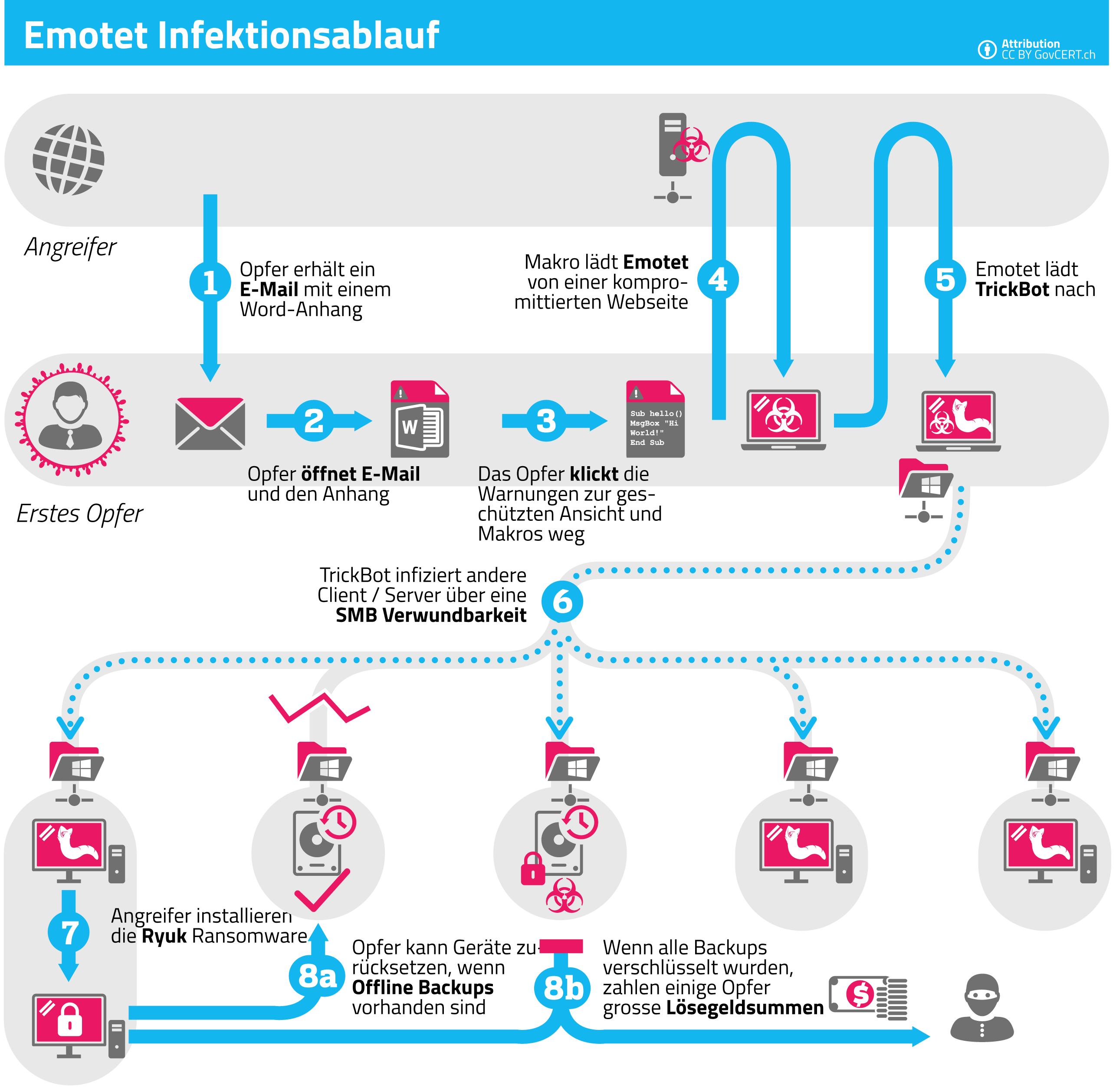

Unter den Schadprogrammen ist nach wie vor “Emotet” in Verbindung mit “Ryuk”-Ransomware der Spitzenreiter.

Hier sehen Sie, wie hierbei der Angriffsweg ablaufen kann:

Bild: GovCERT.ch [2]

Die Vorgehensweise der Angriffe hat sich allerdings verändert. Im Vergleich zum Vorjahr werden ca. 15 % mehr https verwendet, um den vertrauenswürdigen Eindruck zu stärken. Die Täter gehen zunehmend gezielter vor und suchen sich ihre Opfer, meist finanzstarke Objekte, explizit aus. So kommt es zu Daten-Leaks bei verschiedensten Branchen, sogar bis hin zu medizinischen Daten.

Die Angreifer kombinierten bei Ihren Angriffen unterschiedlichste Methoden, um möglichst viel Schaden anzurichten. Diese gehen von Social Engineering und Nachladen von Schadsoftware über das Ausspähen von Informationen bis zu den klassischen SPAM Mails mit Wurm-artiger Ausbreitung. Im Telekommunikationssektor und bei z.B. Zulieferern werden überwiegend APTs (Advanced Persistent Threats) genutzt um Informationen, wie Zugangsdaten, bei nicht ganz so gut geschützten Firmen zu sammeln und damit dann Angriffe auf das eigentliche, gut geschützte Ziel, zu starten.

Auch DDoS-Angriffe (Distributed Denial of Service) werden immer spezialisierter durchgeführt. Die Angriffsstrategie befasst sich meist mit dedizierten Einrichtungen oder Terminen wie z.B. dem Cyber Monday oder dem Black Friday. Auch reagieren die Täter mittlerweile gezielt auf Gegenmaßnahmen der Opfer. Über das sogenannte „Carpet Bombing“, bei der eine Vielzahl kleinere Angriffe gegen viele verschiedenen Endgeräte im Zielsegment gestartet wird, wird versucht bestehende Schutzmechanismen gegen DDoS-Attacken auszuhebeln.

Bei Social Engineering Kampagnen wird immer häufiger der Zeitdruck einer aktuellen Situation bzw. aktueller Themen genutzt. Am Beispiel der COVID-19-Pandemie lässt sich dies plausibel erklären: Die Bevölkerung stand vor einem Lockdown. Die Materie Geld war ein essenzielles Thema, weshalb man die Karten „Soforthilfen“ und „Kurzarbeitergeld“ sehr effektiv für solche Zwecke ausspielen konnte. Außerdem vergrößerte der vermeintliche Digitalisierungsschub hier die Angriffsfläche, da häufig im Home-Office deutlich geringere Schutzmaßnahmen greifen, welche meist auch nur pragmatisch und schnell, ohne umfangreiche Planung, umgesetzt wurden.

Unverändert zu den letzten Jahren werden selbstverständlich immer noch Schwachstellen ausgenutzt, denn viele Unternehmen kümmern sich nicht darum, kritisch zu bewertende Softwareschwachstellen zu beheben. Selbst mit einem bereits zur Verfügung gestellten Update wird dieses, laut den Beobachtungen des BSI, nur verzögert oder gar nicht eingespielt. Daher wird besonders empfohlen, die Schwachstellen namens “Bluekeep” und “Dejablue” zu schließen und RDP nur zu aktivieren, wo er auch dringend benötigt wird. Da Windows 7 abgekündigt wurde und Sicherheitsupdates nur noch für Kunden des kostenpflichtigen „Extended-Security-Updates-Programm“ zur Verfügung stehen, sollte man auch hier für künftige Bedrohungen zeitnah Schutzmaßnahmen umsetzen.

Hardwareschwachstellen stehen speziell seit 2018, durch “Spectre” und “Meltdown”, im Fokus. Sie sind sehr schwer zu beseitigen, da sich physische Eigenschaften nicht durch einen Patch beheben lassen. Lediglich mitigierende Maßnahmen sind möglich, führen aber häufig zu Performance, Funktionalitäts- und anderen Einbußen. Auch in diesem Bereich sind Angriffe möglich. Sie sind zwar sehr komplex, können aber gewinnbringend sein und sind daher interessant geblieben.

In den KRITIS Umgebungen wurden die technischen Maßnahmen überwiegend gut umgesetzt. Bei den organisatorischen Maßnahmen wurden Prozesse teilweise durch das Management noch nicht verabschiedet bzw. noch nicht umgesetzt. Auch hier blieb die COVID-19 Krise nicht unbemerkt. Die Vor-Ort-Prüfungen zum Nachweis der Umsetzung des BSI-Gesetzes konnten teilweise nicht erfolgen und das Mahnwesen dafür wurde temporär (für 5 Monate) ausgesetzt. Die Empfehlungen des BSI und der Allianz für Cyber-Sicherheit zum sicheren Home-Office wurde allerdings erarbeitet und es wird eine Nachhaltige Veränderung der Arbeitsweise und der Anpassung an die durch COVID-19 initiierten Anforderungen erwartet.

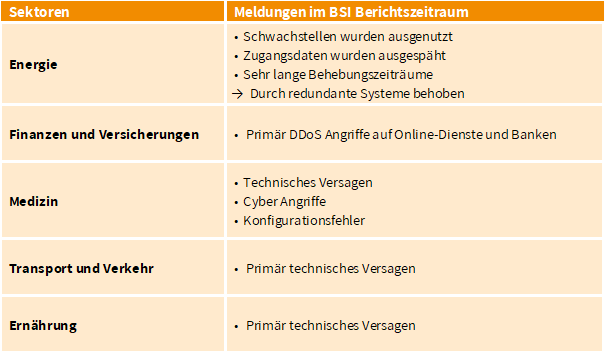

Insgesamt gab es 419 Meldungen beim BSI im Erhebungszeitraum. Grundsätzlich ist im Bereich KRITIS die Umsetzung und die IT-Sicherheitsstandards sehr heterogen. Ein Großteil der Meldungen kam aus dem Bereich Gesundheit. Die restlichen Meldungen verteilten sich nahezu gleichmäßig auf IT/Telekommunikation, Energie, Finanzen & Versicherungen und Transport & Verkehr. Der Überwiegender Anteil an Meldungen war, wie Sie folgender Tabelle entnehmen können, technischem Versagen geschuldet.

Der medizinische Sektor hat allerdings andere essenzielle Aufgaben als die Umsetzung von IT-Sicherheitsstandards. Er setzt vermehrt Informationstechnik ein und sollte sich auf die grundlegende und sichere Verwendung von IT-Systemen verlassen können, weshalb es in diesem Bereich noch Nachholbedarf gibt, der jedoch mit begleitenden Maßnahmen z.B. durch das BSI unterstützt wird.

Die Themenschwerpunkte für identifizierte Risiken aus UP KRITIS lagen bei Schwachstellen bzw. fehlenden Sicherheits-Patches und Advanced Persistent Threats (APTs). Daher beschäftigte sich UP KRITIS noch intensiver mit Lieferanten und Herstellern bzgl. deren Anforderungen (z.B. Sicherheits-Patches).

Beim Einsatz von KI-Systeme gibt es neben Themen wie Transparenz, Erklärbarkeit von Entscheidungen und Nicht-Diskriminierung einen wichtigen Handlungsbedarf bzgl. der Verlässlichkeit von Sicherheitseigenschaften. Dies ist ein entscheidender Faktor bei der Akzeptanz durch die Wirtschaft und die Gesellschaft, denn teilweise können KI-Systeme manipuliert werden, ohne dass dies sofort für den Anwender ersichtlich ist. So können aus Entscheidungen der Systeme ggf. sogar Rückschlüsse auf sensible Trainingsdaten gezogen werden.

COVID-19 war sicherlich ein wichtiger Treiber für die Digitalisierung. Die IT-Sicherheit wird damit zu einer der grundlegendsten Anforderungen für moderne Arbeitsweisen: „Informationssicherheit wird zu einem Qualitätsmerkmal der Digitalisierung „Made in Germany“ . Ständige, dynamische Anpassung ist zwingend notwendig, da auch Angreifer spontan und flexibel auf aktuelle Gegebenheiten (wie z.B. COVID-19) reagieren. Das BSI empfiehlt außerdem dringend Backups durchzuführen.

Sie möchten die Entwicklung des Lageberichts gerne mit dem vorherigen vergleichen? Hier können Sie noch einmal unsere Zusammenfassung vom Lagebericht der IT-Sicherheit 2019 nachlesen:

Lagebericht der IT-Sicherheit 2019

[1] https://www.bsi.bund.de/DE/Publikationen/Lageberichte/lageberichte_node.html

Möchten Sie unser Wachstum nicht nur miterleben, sondern auch mitgestalten? Dann werfen Sie doch einen Blick in unsere Stellenangebote.

Hier erfahren Sie mehr über unsere Produkte und Services zum Betrieb und zur Sicherung von IT-Komponenten in OT-Infrastrukturen.

Möchten auch Sie ondeso-Partner werden und mit Hilfe unserer Produkte den Shopfloor für die Zukunft fit machen, dann klicken Sie hier.