Die Common Vulnerabilities and Exposures (CVE) sind ein Standard zur einheitlichen Namenskonvention und Identifikation von öffentlich bekannten Sicherheitslücken in Informationssystemen. [1] Durch diese Standardisierung können Sicherheitslücken in wenigen Worten präzise kommuniziert werden. Wichtig dabei ist, dass es sich bei CVEs immer um öffentlich bekannte Sicherheitslücken handelt.

In News-Artikeln werden Sicherheitslücken mittels der CVE-ID und einer kurzen Zusammenfassung sehr genau beschrieben.[2]

Durch die eindeutige Identifizierung einer Sicherheitslücke über die zugehörige CVE-ID, kann die Schwachstelle international ohne großen Aufwand und über alle Sprachbarrieren hinweg kommuniziert werden.

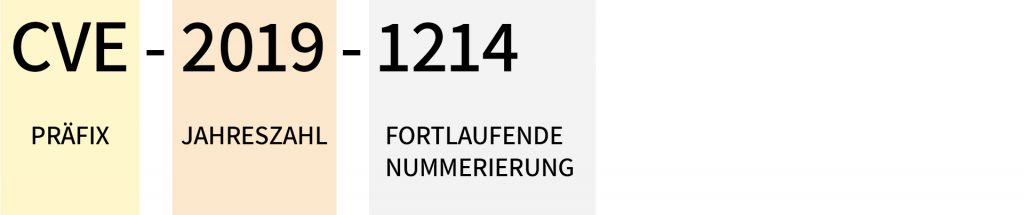

Eine CVE-ID setzt sich aus drei Bestandteilen zusammen. Das Präfix ist bei jeder ID identisch, daher fängt jede CVE-ID mit ‘CVE’ an. Darauf folgt die vierstellige Jahreszahl. Diese zeigt dabei nicht das Jahr der Entdeckung, sondern das Jahr der öffentlichen Bekanntmachung der Sicherheitslücke. Folglich wird eine Sicherheitslücke, welche im Dezember 2018 gefunden wurde, aber erst im Januar 2019 veröffentlicht wird, eine Kennzeichnung mit der Jahreszahl 2019 erhalten. Die fortlaufende Nummerierung einer CVE-ID besteht aus vier, fünf oder sieben Ziffern.[3]

Die wesentlichen Informationen, welche in einem CVE-Eintrag enthalten sind, ist neben der CVE-ID ebenfalls die Common Weakness Enumeration (CWE)-ID sowie Referenzen und eine Beschreibung der Sicherheitslücke. Zusätzlich werden die direkt und indirekt betroffenen Common Platform Enumerations (CPEs), das Common Vulnerability Scoring System (CVSS) falls verfügbar, sowie das Datum und die Uhrzeit der Veröffentlichung und der letzten Bearbeitung gelistet.

Die CWE ist eine einheitliche Benennung zur Ermittlung und Definition von Ursachen der identifizierten Sicherheitslücke. Dabei existiert für jeden Schwachstellentyp eine spezifische CWE. Diese werden seitens der MITRE Corporation mit Unterstützung der National Cyber Security Division (NCSD) erstellt. Die NCSD ist wiederum eine Abteilung des Ministeriums für Innere Sicherheit der Vereinigten Staaten von Amerika (Department of Homeland Security (DHS)).[4]

Die CPE ist eine standardisierte Methode zur eindeutigen Benennung von Anwendungen, Betriebssystemen sowie Hardware-Geräten, welche in einem Computersystem verbaut sind. IT-Management-Programme können Informationen über die in einem System installierten Softwareprodukte sammeln, Produkte über ihren CPE-Namen identifizieren und diese standardisierten Informationen nutzen, um eine vollständige oder teilweise automatisierte Weiterverarbeitung zu ermöglichen.[5]

Das CVSS ist ein Standard zur Bewertung von Merkmalen und Auswirkungen von IT-Schwachstellen der systematisch auf die spezifischen Eigenschaften einer Sicherheitslücke festgelegt wird. Dies ermöglicht die Feststellung der Dringlichkeit der unterschiedlichen Schwachstellen.[6]

CVE-IDs dürfen nur von lizenzierten Unternehmen, welche unter der Autorität des CVE-Programms arbeiten, erstellt werden. Die Lizenzen werden von der MITRE Corporation vergeben. Diese Unternehmen werden CVE Numbering Authorities (CNAs) genannt und sind befugt CVE-IDs innerhalb eines vereinbarten Umfangs zu Schwachstellen zuzuweisen. Bei dem Erstellungsprozess generieren die CNAs einen CVE-Eintrag mit den zu diesem Zeitpunkt bekannten Informationen und leiten diesen an die MITRE weiter. Die MITRE veröffentlicht diesen Eintrag in den CVE-Feeds.[7]

Erhöhen Sie jetzt die Cybersecurity Ihrer OT-Systeme und testen Sie unsere All-in-One-Software ondeso SR 30 Tage lang kostenlos.

Beispielsweise als „BlueKeep“ (CVE-2019-0708) bezeichnet die Sicherheitslücke in Microsoft’s Remote Desktop Protocol Implementierung wobei vom Bundesamt für Sicherheit in der Informationstechnik (BSI) vor Gefahren à la WannaCry (CVE-2017-0144) gewarnt wurde [8]. Zusätzliche Brisanz erhält eine solche Meldung, wenn über die Möglichkeit zur aktiven Ausnutzung der beschriebenen Lücke berichtet wird. [9]

Auch abseits von solchen allgemeinen Bedrohungen für Standardbetriebssysteme gibt es auch sehr industriespezifische Schwachstellen wie beispielsweise der weithin bekannte Stuxnet Wurm (CVE-2010-2772, CVE-2010-2568). [11][12] Auch in jüngerer Vergangenheit wurden Sicherheitslücken in industrieller Steuerungssoftware gelistet. Siehe z.B. CVE-2019-10915. [10]

Wie diese Beispiele zeigen, sind auch Industrieanlagen von Sicherheitslücken betroffen und eine Nutzung der verfügbaren Informationen hierzu schafft Transparenz über die eigenen Schwachstellen im System und kann deren Beseitigung unterstützten. Abgesehen von gezielten Angriffen auf Industrieanlagen gibt es zusätzlich noch einen sogenannten „Spillover Effect“. Dieser beschreibt, dass Attacken die ursprünglich für den Bürobereich gedacht waren eher unabsichtlich auch die Industrieanlagen betreffen und diese zusätzlich befallen. [13] Bedrohungen für den IT-Bereich von Unternehmen sollten also nicht kategorisch aus der Betrachtung für den OT-Bereich ausgeschlossen werden.

Wenn Sie erfahren möchten welchen Mehrwert CVEs bieten, lesen Sie gerne diesen Beitrag:

https://www.ondeso.com/der-mehrwert-von-cve/

Klingt interessant? Hier können Sie sich die Zusammenfassung als PDF kostenlos herunterladen:

Alle Inhalte haben wir außerdem in diesem Video kurz für Sie zusammengefasst:

[1] https://cve.mitre.org/about/

[3] https://cve.mitre.org/about/faqs.html#what_is_cve_entry

[4] https://nvd.nist.gov/vuln/categories

[5] https://nvlpubs.nist.gov/nistpubs/Legacy/IR/nistir7695.pdf

[6] https://nvlpubs.nist.gov/nistpubs/Legacy/IR/nistir7435.pdf

[7] https://cve.mitre.org/cve/cna/CNA_Rules_v2.0.pdf

[11] https://nvd.nist.gov/vuln/detail/CVE-2010-2772#vulnCurrentDescriptionTitle

[12] https://nvd.nist.gov/vuln/detail/CVE-2010-2568#vulnCurrentDescriptionTitle

[13] https://www.infosecurityeurope.com/__novadocuments/588383?v=636917895698800000

Möchten Sie mehr erfahren? Zögern Sie nicht uns zu kontaktieren, wir helfen Ihnen gerne weiter.

Hier erfahren Sie mehr über unser Unternehmen und unsere Expertise als Pionier und Marktführer.