Digitale Attacken auf die deutsche Industrie verursachen jährlich Schäden in Milliardenhöhe. Mit den richtigen Maßnahmen lässt sich das Risiko erheblich reduzieren.

Maschinen und Anlagen laufen vermehrt Gefahr, sich mit Viren zu infizieren oder Opfer von Cyberangriffen zu werden. Wie der Branchenverband Bitkom berichtet, sind gut zwei Drittel (69 Prozent) aller Industrieunternehmen in Deutschland in den vergangenen zwei Jahren Opfer von digitaler Wirtschaftsspionage, Sabotage oder Datendiebstahl geworden. Der gesamtwirtschaftliche Schaden wird auf zwei- bis dreistellige Milliardensummen geschätzt.

1. Einschleusen von Schadsoftware über Wechseldatenträger und externe Hardware

2. Infektion mit Schadsoftware über Internet und Intranet

3. Menschliches Fehlverhalten und Sabotage

4. Kompromittierung von Extranet und Cloud-Komponenten

5. Social Engineering und Phishing

6. (D)DoS Angriffe

7. Internet-verbundene Steuerungskomponenten

8. Einbruch über Fernwartungszugänge

9. Technisches Fehlverhalten und höhere Gewalt

10. Soft- und Hardwareschwachstellen in der Lieferkette

Hier finden Sie eine Zusammenfassung des 2023 vom BSI veröffentlichten Lageberichts zur IT-Sicherheit, welche einen umfassenden Überblick über die Bedrohungen im Cyberraum bietet.

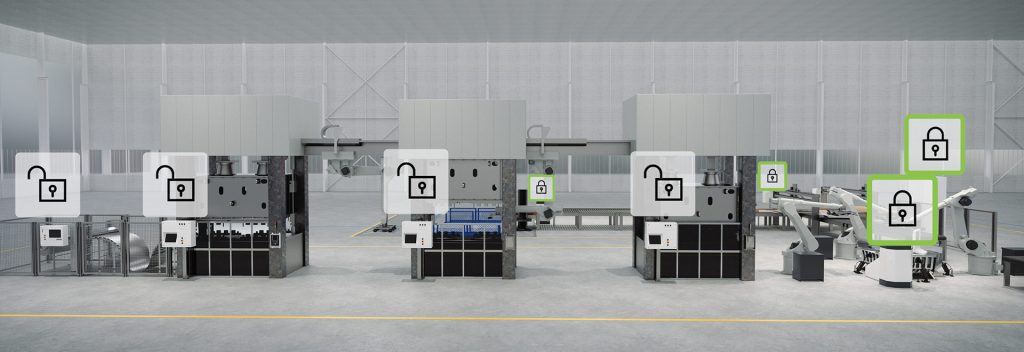

Bei der IT-Sicherheit geht es um Vertraulichkeit, Integrität und Verfügbarkeit – wobei in Produktionsumgebungen die Verfügbarkeit (neben Qualität und Effizienz) an erster Stelle steht. Mit folgenden Maßnahmen können Sie für ein hohes Maß an Schutz sorgen.

![]()

Zwar werden regelmäßig technische Sicherheitslücken in Hard- und Software ausgenutzt, um Schadcodes zu platzieren und intern weiterzuverbreiten, das Haupt-Einfallstor zur Überwindung der Firmengrenzen ist aber der Mensch. Über 90 Prozent der Angriffe erfolgen per E-Mail, oft flankiert oder eingeleitet durch Social Engineering. Hierbei werden Mitarbeiter geschickt manipuliert, um an sensible Informationen zu kommen, mit denen dann im nächsten Schritt Schadsoftware auf die Firmenrechner gebracht wird und sich von dort auch in die Produktion ausbreiten kann.

Fokussieren Sie sich also nicht ausschließlich auf technische Sicherheitsmaßnahmen, sondern denken Sie an die Menschen in und um Ihr Unternehmen. Diese mögen ein Teil des Risikos sein, sie sind aber auch der wichtigste Teil der Problemlösung!

![]()

Man möchte es kaum glauben, aber der wichtigste Tipp klingt trivial: Fördern Sie den GMV (Gesunder Menschen-Verstand). Erinnern Sie Ihre Mitarbeiter daran, dass niemand etwas zu verschenken hat. Mails mit verlockenden Angeboten sind daher immer unseriös. Vorsicht gilt auch bei unbekannten Kontakten oder bei nicht angeforderten Mail-Anhängen – auch von bekannten Personen.

Außerdem: Wenn ein System sich offenkundig falsch verhält, nicht mehr funktioniert oder im System Veränderungen festgestellt werden, müssen Mitarbeiter dies melden. Definieren Sie hierfür die Zuständigkeiten und verantwortlichen Personen und kommunizieren das in den Abteilungen.

![]()

Nächster wichtiger Punkt: Seien Sie nicht zu rigide. Sicherheitsmaßnahmen sind hinderlich, und wenn etwas zu kompliziert wird, suchen die Mitarbeiter nach Workarounds. Wenn zum Beispiel benötigte Dateien nicht auf den Firmenrechner übertragen werden können, weil USB-Ports gesperrt sind, werden Mitarbeiter versuchen, diese per Mail zu senden. Wenn das nicht geht, weil der Mailserver potenziell gefährliche Anhänge blockiert, werden sie die Dateien umbenennen oder versuchen, sie aus der Cloud herunterzuladen. So wird gefährdendes Verhalten gefördert.

Besser ist es, die Sicherheitsmaßnahmen den Erfordernissen der täglichen Arbeit anzupassen. Im obigen Beispiel heißt das, dass eine von Mitarbeitern akzeptierte 70-prozentige USB-Absicherung (z.B. durch Bereitstellung eines Schleusen-PCs mit Malware-Scan) sicherer sein kann als eine 100-prozentige USB-Sperre, für die dann Workarounds gesucht, etabliert und geheim gehalten werden.

ondeso DC erlaubt den sicheren Einsatz von USB-Speichermedien im Produktionsumfeld inklusive der Prüfung, Freigabe und Protokollierung.

![]()

Beseitigen Sie offensichtliche, aber beliebte Schwachstellen wie Default-Kennwörter auf Geräten oder Auto-Login ohne Passwortschutz mit administrativen Rechten. Solche unbekannten Nutzeraccounts sollten nicht aus Bequemlichkeit weiterverwendet werden.

Vermeiden Sie auch das Account Sharing, also das Teilen des Zugangs eines Mitarbeiters mit anderen Benutzern, da diese womöglich keine Berechtigungen oder ausreichende Fachkenntnisse haben. Womöglich verbreiten sich solche geteilten Accounts auch unkontrolliert im Unternehmen („der Lehrling soll mal nachschauen…“).

Appellieren Sie an das Verantwortungsbewusstsein der Mitarbeiter. Denn wenn mit dem geteilten Account des Kollegen X etwas falsch konfiguriert wird – vielleicht sogar vorsätzlich – muss er sich rechtfertigen und beweisen, dass ein anderer User für die Änderung verantwortlich war.

Erfahren Sie, wie Sie mit unserer OT Configuration Management Software Compliance-Vorgaben und Sicherheitsrichtlinien schnell und zuverlässig umsetzen können.

![]()

Eine gute Basis für eine strategische Vorgehensweise ist das Modell PDCA (Plan, Do, Check, Act) wie es beispielsweise im BSI Grundschutz Kompendium umgesetzt wird. Stark vereinfacht kann man den Ablauf in folgende Schritte herunterbrechen:

1. Schritt “Plan”

Im ersten Schritt „Plan“ geht es um eine Strukturanalyse: Welche Hard- und Software befindet sich in der Produktion und in welchem Zustand ist sie? Ein gutes Asset-Management-System hilft hier. Dann folgt die Schutzbedarfsfeststellung. Hier werden Schwachstellen identifiziert und Bedarf für Maßnahmen zur Absicherung festgestellt. Im Anschluss wird abgewogen, mit welchen Maßnahmen der Schutzbedarf erreicht werden kann und was deren Vor- und Nachteile sind. Eine Zonen-Firewall zum Beispiel schützt gegenüber externen Tätern, eine Client-Firewall erhöht den Schutz zusätzlich gegen laterale Ausbreitung. Durch Firewall-Regeln kann allerdings auch gewünschte Kommunikation erschwert werden. Letztlich werden Lücken aber nur durch aktuelle Software- und Betriebssystemupdates dauerhaft geschlossen.

2. Schritt “Do”

Im Schritt „Do“ geht es um die Umsetzung. Neben infrastrukturellen Maßnahmen wie Netzwerkzonierung gilt es auch, sichere Betriebsprozesse der OT-Geräte und deren Software sicherzustellen und Konzepte für Backups zur Wiederherstellung (z.B. nach Ransomware-Angriffen), Softwareverteilung und Patch Management einzurichten.

3. Schritt “Check”

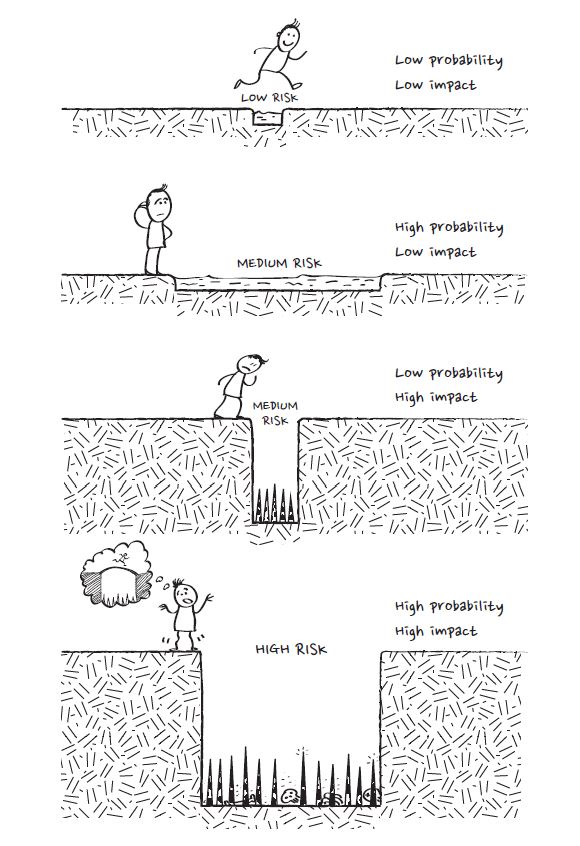

Der Bereich „Check“ beinhaltet eine (Rest-)Risikoanalyse und weiterführende Sicherheitsmaßnahmen. Das Risiko ergibt sich aus Eintrittswahrscheinlichkeit mal Auswirkung. Wenn die Eintrittswahrscheinlichkeit und die Auswirkung so gering sind, dass eine weitere Absicherung den zu erwartenden Schaden übersteigt, wird eine weitere Absicherung sinnlos. Ebenso müssen die umgesetzten Maßnahmen auf Wirksamkeit getestet werden. Ein Backup macht zum Beispiel nur Sinn, wenn es wiederhergestellt und die Anlage danach auch wieder in einen sicheren Ausgangszustand versetzt werden kann.

Quelle: christianespinosa.com

4. Schritt “Act”

Bei dem Bereich „Act“ handelt es sich um die kontinuierliche Verbesserung, denn IT-Sicherheit ist ein ständiger Prozess, der niemals endet – ein immerwährendes Katz-und-Maus-Spiel zwischen Absicherung und Angreifer. Vollständige Sicherheit kann nicht erreicht werden.

Daher muss ein Prozess etabliert werden, der bei allen die notwendige Awareness schafft. Bei neuen Geräten werden Default-Kennwörter bei der Inbetriebnahme angepasst, nicht benötigte Dienste deaktiviert und unnötige Programme deinstalliert.

Will man die Instandhaltung noch besser mit einbeziehen und auch gesamte OT-Systeme oder tiefere Schichten der Purdue Enterprise Reference Architecture (PERA-Level) mit einbeziehen, gibt es auch alternative Herangehensweisen wie das Layered-Blueprints-Modell speziell für Produktionsumgebungen. Eine umfangreiche Link-Sammlung finden Sie auf den Seiten des Bundesamtes für Informationssicherheit (BSI).

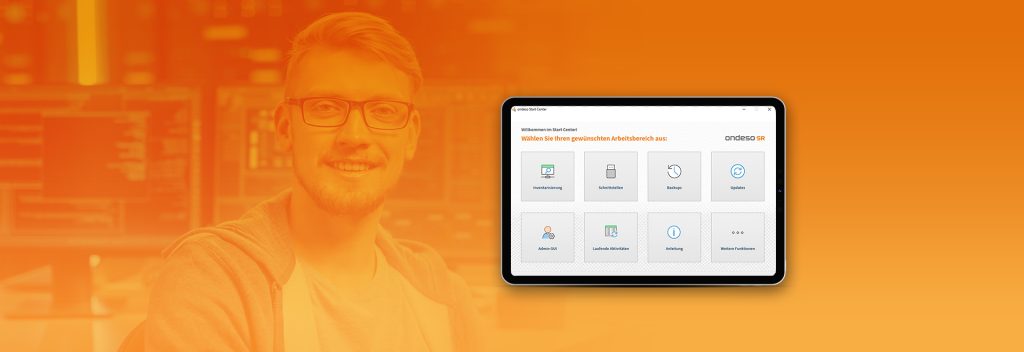

Die besten Chancen hat, wer proaktiv Maßnahmen einheitlich umsetzt und notfalls auch zeitnah reagieren kann – und sei es im schlimmsten aller Fälle mit der Wiederherstellung eines aktuellen Backups. Speziell entwickelte Softwarelösungen können Sie dabei unterstützen.

Ein bewährtes und weltweit erprobtes Beispiel hierfür ist unsere Industrial IT Management-Plattform ondeso SR. Damit können Sie Aufgaben, wie zum Beispiel das Patchen von Clients, Erstellen von Backups und das Verteilen aktueller Software einfach konfigurieren und automatisiert ablaufen lassen. Auch für den Datentransport von nicht-prozessgebundenen Daten liefern wir mit ondeso DC ein passendes Tool für Industrieunternehmen.

Schützen Sie jetzt die OT-Clients in Ihrer Produktion und testen Sie unsere All-in-One-Software ondeso SR 30 Tage lang kostenlos.

Hier erfahren Sie mehr über unser Unternehmen und unsere Expertise als Pionier und Marktführer.

Möchten Sie mehr erfahren? Zögern Sie nicht uns zu kontaktieren, wir helfen Ihnen gerne weiter.