Die IEC 62443 ist eine internationale Normenreihe für Cybersecurity in der industriellen Automatisierung. Eine dieser Normen ist die IEC 62443 2-3, Patch Management in IACS-Umgebungen. Sie zielt darauf ab, Sicherheitslücken in Betriebssystemen und Anwendungen zu schließen.

Wir zeigen Ihnen, welche Hersteller diese Patch-Management-Norm bereits unterstützen.

Ziele der IEC 62443

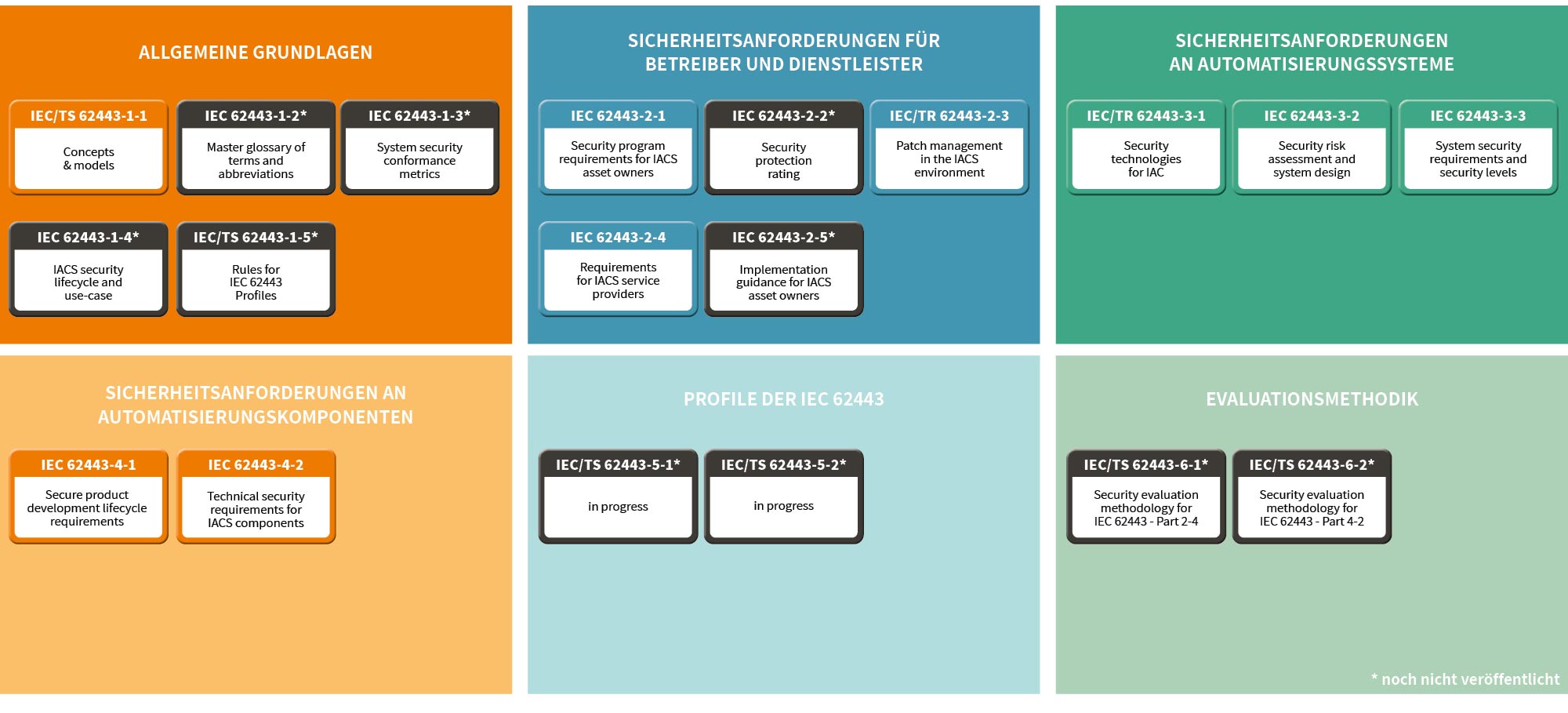

Das Hauptziel der IEC 62443 besteht darin mögliche Schwachstellen in der industriellen Steuerungs- und Kommunikationstechnik zu ermitteln und geeignete Schutzmaßnahmen zu entwickeln. Hier finden Sie den Aufbau der Normenreihe IEC 62443:

Wenn Sie mehr über die Norm erfahren möchten, werfen ie einen Blick auf unseren Industrial-IT-Fachbegriffe-Artikel oder lesen Sie mehr dazu bei der International Society of Automation (ISA).

Gemäß dem Department of Homeland Security und den „Seven Strategies to Defend ICSs“ ist Patch- und Configuration-Management mit 29 % die zweitgrößte Position, um Angriffe auf industrielle Systeme zu verhindern. Auch das BSI hat mit dem OPS.1.1.3: “Patch- und Änderungsmanagement” einen entsprechenden Baustein in seinem IT-Grundschutz.

Die IEC 62443-2-3 ist daher ein wichtiger Baustein innerhalb der Normenreihe und konzentriert sich auf das Patch-Management in IACS-Umgebungen.

Leider kann der Prozess des Patch-Managements sehr zeit-, personal- und damit kostenintensiv werden, wenn dieser nicht so weit als möglich automatisiert wird.

Mit der IEC 62443-2-3 hat die ISA99 beziehungsweise IEC einen “Technical Report” mit einem standardisierten XML-Format geschaffen, welcher Anlagenbetreibern die Ergebnisse von Hersteller-Verträglichkeitstests bereitstellt und mit dessen Hilfe entsprechende Updates für betroffene Systeme automatisch freigegeben oder unterbunden werden können.Dies reduziert nicht nur deutlich den Aufwand eigener manueller Tests, sondern senkt auch das Fehlerpotential bei der Erstellung und Pflege entsprechend freigegebener Listen in der Patch-Management-Lösung.

Herstellerübersicht

Hier finden Sie eine regelmäßig aktualisierte Übersicht zur Vendor Patch Compatibility (VPC), die den derzeitigen Stand der wichtigsten Hersteller und Integratoren zusammenfasst.

Diese Hersteller führen interne Tests durch und erteilen Update-Freigaben. Darüber hinaus stellen Sie eine IEC 62443-2-3-kompatible XML bereit.

Diese Hersteller führen interne Tests durch und erteilen Update-Freigaben. Zusätzlich stellen Sie Ihre Update-Informationen auf unterschiedliche Weise öffentlich zur Verfügung.

Zu diesen Herstellern ist uns kein regulärer Freigabeprozess bekannt, es werden jedoch interne Verträglichkeitstests der Updates durchgeführt.

Diese Hersteller bieten Ihren Kunden spezielle Angebote und Dienstleistungen für das Update-Management an.

Mit ondeso SR sind Sie nach einmaliger Konfiguration in der Lage Ihre Produktionsrechner automatisiert zu patchen.

Sind Sie Hersteller oder Integrator und unterstützen die IEC 62443-2-3 Norm oder kennen weitere Hersteller, die in dieser Liste nicht fehlen dürfen? Dann schreiben sie uns eine Nachricht und wir werden Sie gerne in die Übersicht aufnehmen.

Hier erfahren Sie mehr über unser Unternehmen und unsere Expertise als Pionier und Marktführer.

Klicken Sie hier für mehr Informationen zu unserem All-in-One-Tool für den IT-Betrieb in OT.

Möchten Sie mehr erfahren? Zögern Sie nicht uns zu kontaktieren, wir helfen Ihnen gerne weiter.